定義名称

Android/Simplocker.A

シグネチャ検査による結果だった場合

Android/Simplocker.A

別名

Android.Locker.2.origin(Dr.Web)

種別

トロイの木馬

アドバンスドヒューリスティック検査による結果だった場合

このオリジナルのトロイを利用した新種、亜種が検出された場合は、「NewHeur_PE」もしくは「Android/Simplocker.Aの亜種 トロイの木馬」という名称で警告が出ます。

対応時期

バージョン1675(20140601)以降

影響を受けるプラットフォーム

Google Android

概要

このトロイの木馬はローカルドライブのファイルを暗号化します。さまざまな個人情報を収集してリモートのコンピューターに送信しようとします。詳しい活動内容については、下記をご参照ください。

検出した場合の対処方法

常駐監視を行っている検査プログラムによって検出された場合は、駆除もしくは削除を行ってください。駆除もしくは削除ができない場合は、恐れ入りますがご購入先へお問い合わせいただく可能性があります。

対象のファイルが身に覚えのないファイル名の場合は、そのファイル自身がウイルスそのものである可能性が高いので、駆除ではなくすべて削除をしてください。これにより2次感染、3次感染を防げます。

対象のファイルが身に覚えのないファイル名の場合は、そのファイル自身がウイルスそのものである可能性が高いので、駆除ではなくすべて削除をしてください。これにより2次感染、3次感染を防げます。

解説

- ■侵入(インストレーション)について

このトロイの木馬が侵入するには、ダウンロードしたウイルス感染ファイルを、ユーザーが手動でインストールする必要があります。

- ■情報の取得

このトロイの木馬は個人情報を盗み出します。

次の情報を収集します。

- IMEI番号

端末のモデル

製品/ハードウェアのメーカー

OSのバージョン

収集した情報をリモートのコンピューターに送信しようとします。

- IMEI番号

- ■その他の情報

このトロイの木馬はローカルドライブのファイルを暗号化します。

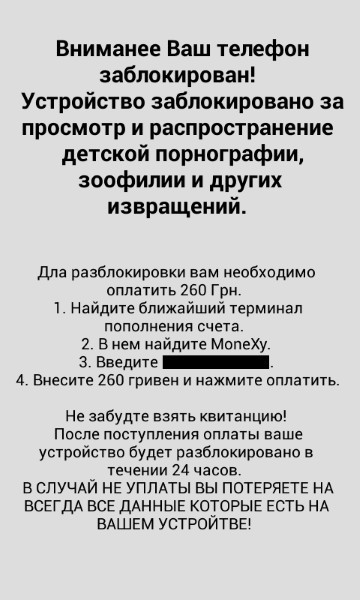

次のメッセージを表示します。

次の拡張子を持つファイルを探します。

- *.jpeg

*.jpg

*.png

*.bmp

*.gif

*.pdf

*.doc

*.docx

*.txt

*.avi

*.kmv

*.3gp

*.mp4

暗号化されたファイルの拡張子は次のように変更されます。

- .enc

リモートのコンピューターもしくはインターネットからデータや命令を受け取ります。

匿名ネットワークであるTorネットワーク経由で通信します。通信にはHTTPプロトコルとHTTPSプロトコルが使用されます。4つのURLを保持しています。

- *.jpeg